Nachhaltige IT: Der Beitrag des Rechenzentrums

Klimakrise, Energiekrise, galoppierende Preissteigerungen bei Strom und Gas – auch die Rechenzentren müssen Energie sparen, ihre Emissionen senken und mit Prozessressourcen effizienter umgehen. Wie das am besten gelingt, erläutern wir in unserer neuen Artikelreihe zum Thema nachhaltige IT. Lesen Sie Teil 1 in dieseraktuellen Ausgabe des Datacenter-Newsletters.

Die Sicherheit entlang der gesamten Software-Lieferkette wird vor allem dann zur Herausforderung, wenn Open-Source-Komponenten ins Spiel kommen. Doch die sind oft besser als ihr aktueller Ruf. Wir zeigen, worauf Unternehmen achten sollten.

Unsere aktuelle Backup-Kolumne beschäftigt sich mit der User-zentrierten Datensicherung für Microsoft 365. Und in unserer aktuellen Agile-IT-Kolumne erfahren Sie, wie auch bei unterschiedlichen Zielen der einzelnen Teams im Unternehmen eine schnelle Wertschöpfung gelingen kann – sogar in regulierten Unternehmen.

Wie immer freuen wir uns über Ihr Feedback, damit wir die Schwerpunkte aufgreifen können, die für Sie von Interesse sind.

Wir wünschen Ihnen eine schöne Vorweihnachtszeit, behagliche Festtage und bereits einen fröhlichen Start ins neue Jahr!

Herzliche Grüße

Markus Kunkel

Group Partner Management

Die Computacenter plc. hat ihre vorläufigen Geschäftsergebnisse für das erste Halbjahr 2022 bekannt gegeben.

Weitere InfosComputacenter wurde im Bericht „ISG Provider Lens™ Future of Work - Services & Solutions 2022“ als Marktführer positioniert.

Weitere Infos

Die Rechenzentren weltweit sind 2022 für 3 Prozent des gesamten Energieverbrauchs auf unserem Planeten verantwortlich. Damit emittieren sie ein größeres Äquivalent an CO2-Verschmutzung als die gesamte zivile Luftfahrt im Jahr 2019. Doch die Rechenzentren haben durchaus Möglichkeiten, schonender als bisher mit der Ressource Energie umzugehen.

Dass die Erde sich immer stärker erwärmt, ist kein Geheimnis. Das Jahr 2019 war das zweitwärmste seit Beginn der Aufzeichnungen und markierte das Ende des wärmsten Jahrzehnts, das jemals gemessen wurde. Die Anteile von Kohlendioxid (CO2) und anderen Treibhausgasen in der Atmosphäre erreichten neue Rekordwerte. Das bekommen wir mit steigenden Meeresspiegeln und immer extremeren Wetterereignissen zu spüren – mit Auswirkungen auf die Wirtschaft und das Leben der Menschen. Deshalb haben es sich die Vereinten Nationen mit dem Pariser Abkommen aus dem Jahr 2015 zum Ziel gesetzt, den weltweiten Temperaturanstieg unter zwei Grad Celsius im Vergleich zur vorindustriellen Zeit zu halten. Die Europäische Union geht noch einen Schritt weiter: Sie verpflichtete sich 2021 im sogenannten „Green Deal“ dazu, sich bis 2050 zum ersten klimaneutralen Kontinent zu entwickeln.

Datacenter verbrauchen heutzutage etwa 3 Prozent der global erzeugten Energie und sind damit für rund 2 Prozent der Treibhausgas-Emissionen verantwortlich. Die Menge an Verschmutzung entspricht damit in der Höhe dem der weltweiten zivilen Luftfahrt im Jahr 2019 oder annähernd dem gesamten Kohlendioxidausstoß von Großbritannien.

Rechenzentren kommt also eine besondere Verantwortung im Kampf gegen den Klimawandel zu. Zwar kann die Digitalisierung durchaus dabei helfen, nachhaltiger mit Energieressourcen umzugehen, gleichzeitig trägt sie aber – vor allem durch ihr großes Wachstum – selbst zum Problem bei. So hat sich der Energiebedarf der Rechenzentren im letzten Jahrzehnt verdoppelt. Im gleichen Zeitraum wurde das 8-fache an Applikationen in die Rechenzentren eingebracht. Bis 2030 ist davon auszugehen, dass sich der Energiebedarf noch einmal verdoppelt und dabei 16-mal so viele IT-Services (Applikationen) in den globalen Datacentern platziert werden (vgl. Hintemann, R. und Hinterholzer, S. (2020). Rechenzentren 2021. Cloud Computing treibt das Wachstum der Rechenzentrumsbranche und ihres Energiebedarfs. Berlin: Borderstep Institut). Es ist also wichtig, dass Rechenzentren Maßnahmen ergreifen, Energie zu sparen, dass sie ihre Emissionen senken und mit Prozessressourcen effizienter umgehen.

Von Green IT spricht man, wenn bei der Herstellung, dem Betrieb und der Entsorgung von Informations- und Kommunikationstechnik ein besonderes Augenmerk auf die Schonung von Ressourcen gelegt wird. Sustainable IT (zu Deutsch: nachhaltige IT) geht über den rein ökologischen Aspekt hinaus und bezieht auch soziale Aspekte mit ein. Am Beispiel Server heißt das: Die Nutzung von Ökostrom bei der Herstellung eines Servers zahlt auf die Green-IT-Bilanz ein. Achtet der Hersteller des Servers zusätzlich darauf, dass bei der Produktion nachhaltige Standards zur Kinderarbeit oder sonstige Mindeststandards zur Arbeitssicherheit eingehalten werden, dann zahlt diese Maßnahme auf die Sustainable-IT-Bilanz eines Produktes ein.

Um das Problem praktisch anzugehen, sollte man sich die Emissionen im Laufe der drei Abschnitte des Lebenszyklus von IT-Systemen oder -Komponenten ansehen:

IT-Manager haben wenig Einfluss darauf, wie nachhaltig die von ihnen verwendete Hard- und Software produziert wird. Zudem ist der Einfluss der Verschmutzungs-Äquivalente am Ende des Lebenszyklus eines Datacenter-Systems eher gering. Rechenzentren verbrauchen jedoch viel Strom im Betrieb, somit sind Maßnahmen zur Reduzierung der Emissionen während des Betriebes von Datacenter-Systemen am wirksamsten – also in Abschnitt 2 des Lebenszyklus.

Dazu stehen mehrere Möglichkeiten offen:

Es bietet sich an, die einzelnen Maßnahmen hinsichtlich ihrer Wirksamkeit (Relevanz), Umsetzungsdauer und dem Einsatz von Ressourcen (Geld, Arbeitskraft) zu bewerten. Maßnahmen mit einem hohen Wirksamkeitspotenzial und einem geringen Investment in Zeit und Geld bekommen eine hohe Priorität für die Umsetzung. Je schlechter das Verhältnis von Wirksamkeit zu Investment, desto niedriger die Priorität. Auf diese Weise ergibt sich für jedes Unternehmen eine individuelle Umsetzungs-Roadmap, die mit der IT-Roadmap der CIOs in Einklang zu bringen ist.

Maßnahmen zur Green IT und zur Sustainable IT haben keinen Projekt-, sondern einen Programmcharakter. CIOs besitzen einen großen Einfluss auf die Reduzierung von CO2-Emissionen, dabei sollten sie jedoch die Lebenszyklen der unterschiedlichen IT-Komponenten beachten. Maßnahmen, welche die Gebäude oder die Datacenter-Standorte betreffen, haben einen Lebenszyklus von 15 bis 20 Jahren. Die Basisinfrastruktur in den Rechenzentren (Strom, Klima) hat einen Zyklus von 8 bis 12 Jahren und die IT-Systeme (Verbraucher) haben einen Lebenszyklus von 4 bis 8 Jahren.

In der kommenden Ausgabe des Datacenter-Newsletters stellen wir Ihnen die vier großen Spielfelder, mit denen sich Energie sparen und Emissionen reduzieren lassen, genauer vor. Anschließend möchten wir Ihnen anhand erfolgreicher Projekte aus der Praxis zeigen, was Datacenter und Unternehmen im Hinblick auf Nachhaltigkeit erreichen können.

Haben Sie Fragen zu Green IT oder Sustainable IT? Benötigen Sie Unterstützung bei der Erstellung Ihrer individuellen Umsetzungs-Roadmap zur Reduzierung von Emissionen? Wir zeigen Ihnen gern geeignete Messverfahren, mit denen Sie die einzelnen Maßnahmen bezüglich ihres Nachhaltigkeitspotenzials einordnen können. Melden Sie sich dazu einfach bei Ihrem Ansprechpartner von Computacenter.

Fahren wir zum Einkaufen, zur Arbeit oder mit unseren Kindern in den Urlaub mit selbstgebauten Seifenkisten oder mit zertifizierten und getesteten Autos? Und wieso erlauben wir Software, die wie eine Seifenkiste gebaut wurde, die Kontrolle über lebenswichtige Systeme und das Fortbestehen von Unternehmen?

Die Schwachstelle in Log4j, die im Dezember 2021 als „log4shell“ bekannt und binnen 15 Tagen behoben wurde, ist von der Dimension her vergleichbar mit katastrophalen Ereignissen wie einem Flugzeugabsturz. Auch die Reaktion auf Log4j war vergleichbar – es wurde eine umfassende Untersuchung durch das Cyber Safety Review Board (CSRB) vorgenommen, ein Review durchgeführt und ein Bericht mit Empfehlungen zu sicherer Software erstellt.

Nun ist Log4j zwar nur ein kleiner Software-Baustein, er ist jedoch in Abertausenden Software-Produkten und Lösungen verbaut. Daraus ergibt sich das gewaltige Problem, überall dort diese Software zu identifizieren und die Schwachstelle zu beheben. In diesem Prozess wurde klar, dass es dazu an Transparenz und Prozessen fehlt.

Nun wäre es naheliegend, einfach auf Open Source Software (OSS) im Unternehmen und in den Produkten zu verzichten. Genauso gut könnte man fordern, auf Lithium zu verzichten. Ohne Lithium hätten wir aber weder mobile Geräte noch Batterien oder E-Autos. Und so ist auch Open Source aus der digitalen Transformation und der IT nicht mehr wegzudenken. In der Code-Basis für Software finden sich durchschnittlich 70 bis 90 Prozent OSS. Bei Apps für das Android-Betriebssystem liegt der Anteil bei 98 Prozent.

Doch zunächst muss man sich die Frage stellen, ob OSS tatsächlich ein grundlegendes Sicherheitsproblem darstellt. Die Firma Sonatype publiziert jährlich den „State of the Software Supply Chain Report“ und hat in dem Rahmen Informationen zur Sicherheit von OSS ausgewertet. Das Ergebnis: Die subjektive Wahrnehmung und die Wahrheit weichen deutlich voneinander ab. Die Wahrnehmung ist, dass OSS riskant wäre. Die Daten zeigen aber, dass

Die Daten belegen demnach, dass die von den Open Source Communities bereitgestellte Software einem hohen, wenn auch durchaus verbesserbaren Sicherheitsstandard entspricht.

Wie sieht es mit dem Einsatz von Software und OSS in Unternehmen aus? Tatsächlich legen die Daten nahe, dass es hier eine gegenteilige Wahrnehmung gibt. Auf die Frage an Unternehmen, wie sicher die Software im Unternehmen ist, ergab die Analyse, dass

Resultierend aus den Ergebnissen des Cyber Safety Review Report zu Log4j und den verschiedenen Studien und Analysen ergibt sich kein Grund, OSS nicht zu verwenden. OSS und die Communities erreichen hohe Sicherheitsstandards. Zudem ist im letzten Jahr das Bewusstsein in der Open-Source-Welt deutlich geschärft worden und es wurde deutlich mehr Geld bereitgestellt, um OSS sicherer zu machen. Auf der Community-Seite existieren viele Projekte und laufende Maßnahmen, die Sicherheit stufenweise weiter zu verbessern und mehr Transparenz zu schaffen. Das reicht nur, wenn auch in den Unternehmen konsequent Maßnahmen folgen und so die gesamte Software-Lieferkette abgedeckt wird.

Anstrengungen zu einer fortlaufenden Verbesserung der Sicherheit müssen sowohl in der Software-Entwicklung, in der IT-Produktion und in der IT-Sicherheit sowie im Bereich Risk & Governance entwickelt und umgesetzt werden. Dies darf aber nicht zulasten von Innovation gehen, sondern muss zu agilen Prozessen und Abläufen führen, wo die drei involvierten Bereiche (Applikationsentwicklung, IT-Produktion und Sicherheit, Risk & Governance) gemeinsam die vorhandenen Lösungen und Methoden umsetzen. Das ist auch ein Herzstück in Methoden und Modellen wie DevSevOps und agilem Auditing & Governance.

Eine sichere und schnelle Innovation ist möglich, das beweisen viele konkrete Projekte und Best Practices, an denen Unternehmen sich orientieren können. Sprechen Sie uns dazu gern an!

Weitere Informationen zu einer sicheren Software-Lieferkette – inklusive der Anforderungen und benötigten Bausteine – finden Sie hier. Zudem steht Ihnen Ihr Ansprechpartner bei Computacenter gern mit Rat und Tat zur Seite.

Mit Microsoft 365 können Benutzer:innen in verschiedenen Medien zusammenarbeiten und miteinander kommunizieren. Unternehmen wollen sicherstellen, dass die so gewonnenen Informationen und Daten sicher und gemäß den regulatorischen Anforderungen verwaltet werden. Das erfordert eine Lösung für die Sicherung dieser Daten – mit den Benutzer:innen im Zentrum.

Ob eine Datensicherung für Microsoft 365 erforderlich ist, wird sehr kontrovers diskutiert. Reichen die Absicherungen, die Microsoft für den Service bereitstellt, oder sind additive und separate Verfahren für die Datensicherung zu implementieren? Das muss letztlich jedes Unternehmen, welches Microsoft 365 einsetzt, für sich selbst klären. In unseren Kundengesprächen wird jedoch deutlich, dass viele Unternehmen eine Datensicherung für Microsoft 365 sehr wohl für erforderlich halten. Zu den Gründen zählen:

Bei einer Entscheidung für eine Datensicherung von Microsoft 365 steht im nächsten Schritt an, die geeignete Lösung zu finden.

Es gibt am Markt verschiedene Lösungen für eine Datensicherung von Microsoft 365. Im Jahr 2021 hat Forrester eine New Wave zu „SaaS Application Data Protection“-Lösungen veröffentlicht. Darin sind unter anderem Anbieter wie AvePoint, Commvault, Druva und Veritas gelistet. Aber auch weitere Lösungen wie Veeam und andere bieten eine Unterstützung für Microsoft 365 an, um eine Datensicherung in das eigene Rechenzentrum durchzuführen. Der Kunde kann sich also entscheiden, einen cloudbasierten SaaS-Service auf Microsoft Azure oder Amazon AWS zu verwenden oder auf eine eigenverantwortlich betriebene Lösung zu setzen.

Die regulativen Anforderungen verlangen eine brandtechnische Trennung von Primärdaten und Backup-Daten. Doch damit ist es nicht getan. Heutige Konzepte zu einem effizienten Ransomware-Schutz erhöhen die Anforderungen an die technische Separation bis hin zum Aufbau von geschützten CyberVault-Netzen und Systemen. Unternehmen können flexibel geeignete Konzepte auswählen, um dem eigenen Schutzbedarf gerecht zu werden.

Die Datensicherungslösung muss technisch über Eigenschaften wie administrative Rechte- und Rollenkonzepte, Verschlüsselung, Detektion von Mustern bei einem Ransomware-Angriff und die Integration in eine SIEM-Lösung unterstützen. Die heutigen modernen Lösungen verfügen durchaus über diese Fähigkeiten. Und natürlich muss eine Datensicherung die verschiedenen Komponenten von Microsoft 365 (E-Mail, OneDrive, Teams, Power BI Workspace und so weiter) effizient unterstützen.

Bisher haben wir uns in diesem Artikel mit der Notwendigkeit und der generellen Umsetzung einer Datensicherung für Microsoft 365 befasst. Doch es kommt noch ein ganz entscheidender Punkt hinzu: Die Benutzer:innen können in ihrer täglichen Arbeit von einer solchen Datensicherung immens profitieren. Gerade Microsoft 365 ist aus dem Arbeitsalltag der Benutzer:innen kaum wegzudenken.

Die Investition in eine Datensicherung ist aus Sicherheitsaspekten sinnvoll und notwendig, aber sie sollte durchaus auch einen praktischen Nutzen haben. Das darf aber nicht dazu führen, dass ein Restore von Daten für Benutzer:innen aufwendig und komplex ist. Anforderungen über ein Service-Request zu stellen oder eine komplett andere Software für Restores zu verwenden, verwirrt Benutzer:innen und stört ihre üblichen Arbeitsabläufe. Daher sollte sich eine Datensicherungslösung in die normalen Arbeitsabläufe der Benutzer:innen integrieren – und im besten Fall zugleich das IT-Personal entlasten, indem die Lösung einen Self-Service bereitstellt.

Wie kann dies in der Praxis erfolgen? Benutzer:innen von Microsoft 365 arbeiten mit MS Teams – also ist eine in Teams integrierte Applikation für Restore-Anfragen und -Durchführungen sinnvoll. Für eine Umsetzung in einem Self-Service sollte es weiterhin ein automatisierter Service sein. Das kann technisch über einen Chatbot umgesetzt werden, der als Technologie heute auch in vielen Service Desks eingesetzt wird.

Solche intelligenten Lösungen existieren bereits. Ein Beispiel ist der AvePoint Virtual Assistant (AVA). Benutzer:innen können auf wiederherzustellende Elemente wie E-Mails, OneDrive-Dokumente und andere in ihrer gewohnten Umgebung über einen Self-Service zugreifen.

Unternehmen, die Microsoft 365 einsetzen, sollten sich folgende Fragen stellen:

Bei der Beantwortung dieser Fragen können die in diesem Artikel skizzierten Impulse hilfreich sein. Darüber hinaus sind natürlich die rechtlichen Rahmenbedingungen für die Nutzung von Cloud Services zu beachten – wie auch bei der Einführung eines beliebigen anderen Cloud oder Outsourcing Service.

Unsere Empfehlung lautet, nicht nur eine technische Lösung für die Datensicherung zu definieren, sondern auch einen konkreten Nutzen für die Nutzer:innen der Datensicherung zu erreichen – und damit auch deren Akzeptanz. Microsoft 365 ist für die Benutzer:innen im Unternehmen im Einsatz – also sollte die Datensicherung diese Benutzer:innen komfortabel unterstützen. Häufig ist jedoch der Nutzen der Datensicherungen wenig bekannt und die Verwendung kompliziert. Moderne Lösungen wie Self-Service integriert über Chatbots in der normalen Arbeitsumgebung der Benutzer:innen bieten in dieser Hinsicht eine gute Lösung.

Haben Sie Fragen zum Backup/Restore-Konzept? Wir unterstützen Sie gern! Melden Sie sich am besten noch heute bei Ihrem Ansprechpartner von Computacenter.

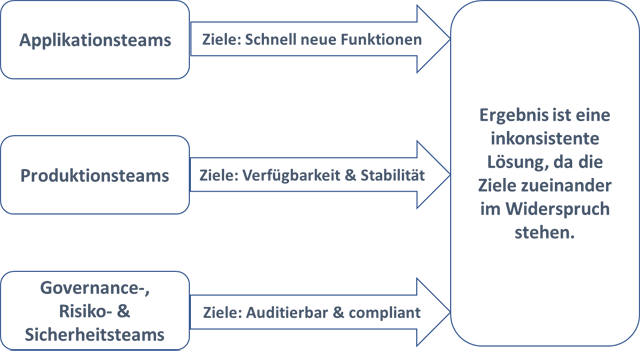

Im Beratungsgeschäft erlebt man häufig ähnlich gelagerte Problemstellungen – unabhängig von der Branche des jeweiligen Kunden. So stellt sich oft die Frage: Welche Ziele und Erwartungen müssen Applikations-, Produktions- und Governance-Teams erreichen? Und wie können gemeinsame Ziele eine schnelle Wertschöpfung unterstützen – auch und gerade in regulierten Unternehmen?

Für ein einheitliches Verständnis werden die Aufgaben – etwas hemdsärmelig – wie folgt definiert: Applikationsteams entwickeln Software für die Unternehmen, um neue Fähigkeiten und eine höhere Wettbewerbsfähigkeit zu erreichen. Produktionsteams müssen die Verfügbarkeit und den Betrieb der Software sicherstellen. Und die Governance-, Risikomanagement- und IT-Sicherheitsteams – im Folgenden als GRS-Teams abgekürzt – müssen das Einhalten der Regularien und Gesetze sicherstellen und kontrollierbar, also auditierbar, machen.

Aus den Aufgaben leiten sich die Ziele ab, anhand derer die Teams gemessen und, je nach Bezahlmodell, teilweise auch honoriert werden.

Kurz und ehrlich beantwortet: Es passt nicht zusammen. Wie aus Abbildung 1 ersichtlich, sind die Ziele der einzelnen Teams nicht deckungsgleich, zudem ist die Kommunikation zwischen den Teams sehr häufig schwach ausgeprägt. Dadurch entwickeln die Teams kein Verständnis oder wenig Motivation, auch die Ziele der anderen Teams in der täglichen Arbeit zu berücksichtigen.

Das ist auch nachvollziehbar. Teams und Menschen werden an den ihnen zugeschriebenen Zielen gemessen. Viele Applikationsteams berücksichtigen daher in der Sprint-Planung keine Kapazitäten für eine Risikoanalyse oder für die Handhabung und grundlegende Behebung von Störungen. GRS-Teams wiederum arbeiten meist asynchron zu den Sprints und führen keine fortlaufenden agilen Auditings durch, sondern stellen in wenigen großen Meetings alle Fragen. Das sind oft keine proaktiven Hinweise wie etwas besser gelöst oder beschrieben werden könnte.

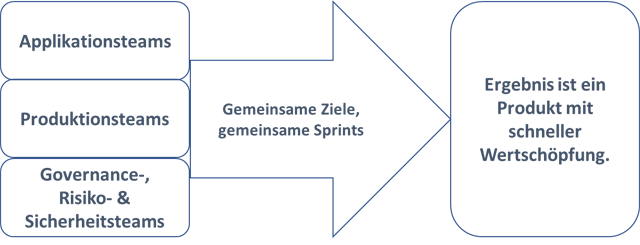

Die Lösung dieses Problems ist im Grunde recht einfach. Sie ist das Herzstück in Methoden wie DevSecOps. Das Ziel besteht darin, die Teams enger zusammenzubringen und ihnen gemeinsame Ziele zu geben. GRS-Mitarbeiter:innen können fortlaufend in den Sprints der Applikationsteams mitwirken – genauso wie Mitarbeiter:innen der Produktionsteams. Das ist exakt die Idee von cross-funktionalen Teams. Menschen aus den unterschiedlichen Teams und mit verschiedenartigen Rollen arbeiten gemeinsam an der Wertschöpfung des Unternehmens.

Dorthin zu gelangen, stellt Unternehmen jedoch vor eine gewaltige Herausforderung. Die bestehenden Strukturen, Ziele und Mentalitäten sind auf getrennte Ziele ausgelegt. Die Lernkurve und die notwendige Motivation, die strukturellen Denkweisen und Prozesse zu transformieren, sind hoch. Es kann Jahre dauern, bis es gelingt – aber viele Erfahrungsberichte und Beispiele aus regulierten Unternehmen zeigen auf, welche Schritte und Maßnahmen möglich sind und wie eine solche Zusammenarbeit erreicht werden kann. Der erste Schritt dazu ist, dass die Teams stärker zu einem Miteinander kommen und die Ziele in eine Linie gebracht werden.

Eine schnelle Wertschöpfung ist auch für regulierte Unternehmen möglich. Einige haben sie bereits erfolgreich in der Praxis umgesetzt – und zwar nicht über technische Bausteine oder das Einführen einer neuen Projektmanagement-Lösung wie Scrum, sondern durch das Alignment der Ziele und der Motivation in den Teams Applikationen, GRS und Produktion. Dieser Umbau bringt viele Tücken und Sackgassen mit sich, da Menschen auf Veränderungen häufig mit Widerstand oder Verharren reagieren. Aber der Weg lohnt sich, um wettbewerbsfähig zu sein. Und am Ende sehen auch die Mitarbeiter:innen die neuen Strukturen positiv, da diese weniger Bürokratie beinhalten – die Menschen also nicht mehr einfach gesagt bekommen, was sie zu tun haben – und stattdessen die Teams gemeinsam entscheiden, wie das Ziel effizient zu erreichen ist.